Root-Zertifikat im Browser einbinden – so geht’s

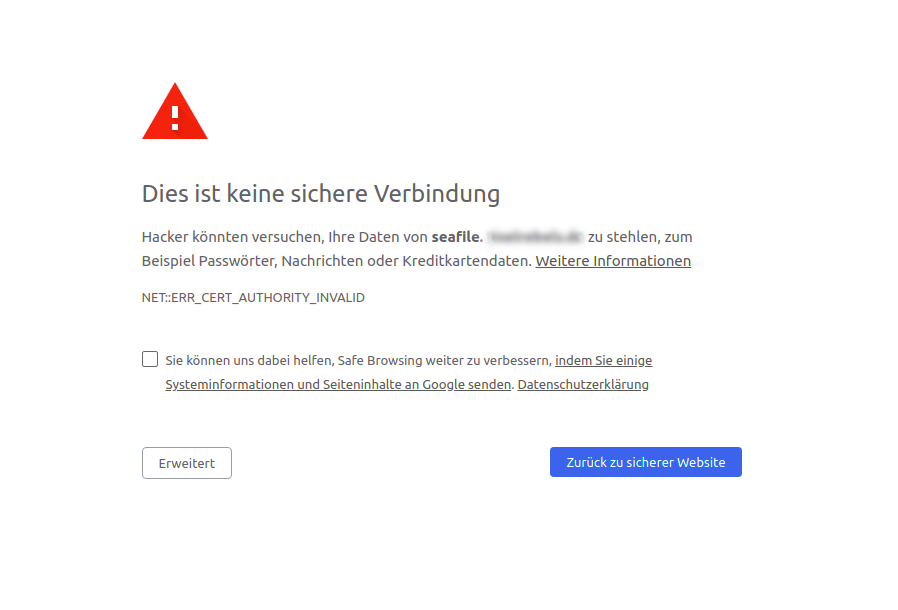

Verschlüsselte Kommunikation im Internet basiert auf Vertrauen. Auf dem Vertrauen in die HTTPS-Zertifikate, mit denen der gesamte Datenaustausch zwischen Client und Server verschlüsselt wird. Zertifikate, die von unseren Browsern als vertrauenswürdig gestuft werden, werden ohne Rückfrage akzeptiert. Zertifikate, die unser Browser als mögliches Risiko einschätzt, führen zu der folgenden Fehlermeldung, die wahrscheinlich jeder schon einmal gesehen und dann einfach weggeklickt hat.

Auch auf Homie und Fellow kommt es zu dieser Fehlermeldung, weil das Zertifikate für den Datenaustausch im lokalen Netzwerk vom Server selbst erzeugt wurden und somit dem Browser nicht vertrauenswürdig erscheint. Doch Homie und Fellow bieten ab der Version 1.4 eine einfache Lösung um zukünftig auch diese Zertifikate als glaubwürdig zu behandeln und diese Fehlermeldung gar nicht erst entstehen zu lassen. Mehr zu den Hintergrunden erfahren Sie in diesem Artikel.

Hintergrundwissen zu Zertifikaten und Verschlüsselung

Bevor ich erkläre, wie man aus einem roten durchgestrichenen HTTPS-Zertifikat bei Homie und Fellow zu einem grünen Schloss kommt, möchte ich ein paar Hintergrundinformationen liefern. Wen das nicht interessiert, der kann direkt zu den folgenden Anleitungen springen, in denen ich erkläre, wie man das Stammzertifikat von Homie und Fellow auf den jeweiligen Client bekommt:

- Google Chrome

- Firefox

- Internet Explorer (coming soon)

- Microsoft Edge (coming soon)

- iOS

- Android (coming soon)

Warum kommt es überhaupt zu dieser Fehlermeldung?

HTTP bzw. HTTPS ist die Sprache des Internets. Während bei HTTP der gesamte Datenverkehr unverschlüsselt durch die Leitungen geht, wird bei HTTPS (das “s” steht für secure) der gesamte Datenverkehr mit Hilfe von Zertifikaten verschlüsselt. Wer genauer wissen will wie das funktioniert, dem kann ich nur diesen Artikel auf Wikipedia empfehlen. Für diesen Artikel ist es jedoch nicht entscheidend zu wissen, wie HTTPS funktioniert, sondern wie HTTPS-Zertifikate erstellt werden bzw. warum es gute und weniger gute HTTPS-Zertifikate gibt.

HTTPS-Zertifikate sind am Ende nichts anderes als lange Zeichenketten, die für die Verschlüsselung zwischen Client und Server verwendet werden. Grundsätzlich kann jeder Computer solche Zertifikate für jede beliebige Webseite selbst erzeugen. Doch die Browser überprüfen sehr genau, wer ein Zertifikat erstellt hat und ob das Zertifikat zu der angezeigten Webseite passt. Dafür ist in jedem Browser eine Liste von vertrauenswürdigen Zertifizierungsstellen hinterlegt, wobei die grundsätzliche Annahme ist: wenn ein Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle erstellt wurde, dann vertraut der Browser darauf, dass man diesem Zertifikat auch vertrauen kann.

Wenn Sie also z.B. die Seite https://www.datamate.org aufrufen, fragt der Browser nach dem verwendeten Zertifikat. Der Browser liefert das Zertifikat, in dem steht, dass dieses Zertifikat für die Domain datamate.org gilt und von der Let’s Encrypt Authority erstellt wurde. Man spricht hierbei von der Kette des Vertrauens. Weil der Browser der Zertifizierungsstelle vertraut, vertraut er auch dem Zertifikat, welches die Echtheit von datamate.org bestätigt. Sollte irgendjemand es schaffen Sie nicht auf die originale datamate.org, sondern auf irgendeine Betrügerwebseite zu schleusen, wird das Zertifikat nicht zur Domain passen und der Browser wird Ihnen den bekannten Fehler präsentieren.

Was hat das mit Homie und Fellow zu tun?

HTTPS konnte sich in den letzten Jahren immer weiter durchsetzen. Während man früher für die Erstellung von Zertifikaten Geld bezahlen musste, ist es insbesondere Google mit seinem Transpareny Report und eben auch der Internet Security Research Group, die hinter Let’s Encrypt steht, zu verdanken, dass heutzutage jeder kostenlos und mit wenig Aufwand ein verifiziertes Zertifikat erstellen kann. Die einzige Voraussetzung dafür ist, dass man die Domain für die man das Zertifikat erstellt unter Kontrolle hat und dies auch nachweisen kann. Ein Server wie Homie und Fellow werden im lokalen Netzwerk jedoch beim ersten Aufruf nicht über ihre URL, sondern über Ihre IP-Adresse angesprochen. Für lokale IP-Adressen kann man jedoch kein Zertifikat verifizieren lassen und da das Zertifikat von Server selbst erzeugt wird, ist die Zertifizierungsstelle auch nicht im Browser als vertrauenswürdig hinterlegt.

Was kann man also tun?

Der Trick ist ganz einfach. Man muss dem Browser einfach nur mitteilen, dass diese neue Zertifizierungsstelle (also Homie oder Fellow selbst) vertrauenswürdig ist und schon ist auch das damit erzeugte Zertifikat vertrauenswürdig. Die Fehlermeldung beim Aufruf verschwindet und aus dem roten durchgestrichenen HTTPS wird ein grünes Schloss. Nach dieser Text über die Hintergründe lohnt sich ein Blick auf die konkreten Anleitungen für die verschiedenen Browser.