Vom Netzwerkspeicher zur private Cloud – ortsunabhängiger Zugriff auf Homie und Fellow

Cloud-Komfort ohne Verlust der eigenen Privatsphäre – das bieten die private Cloud-Lösungen Homie und Fellow. Unabhängig von Ort und Gerät sind die Daten über Handy und Tablet, Laptop und Desktop abrufbar – ein Gerät mit Internetzugang, mehr ist nicht nötig. Die notwendige Anmeldung an der privaten Cloud lässt sich entweder für alle im Internet freigeben oder hinter einer Firewall verbergen. Diese beiden Zugriffsoptionen und deren Vor- und Nachteile stellen wir in diesem Artikel vor.

Standardeinstellung: Server als Netzwerkspeicher

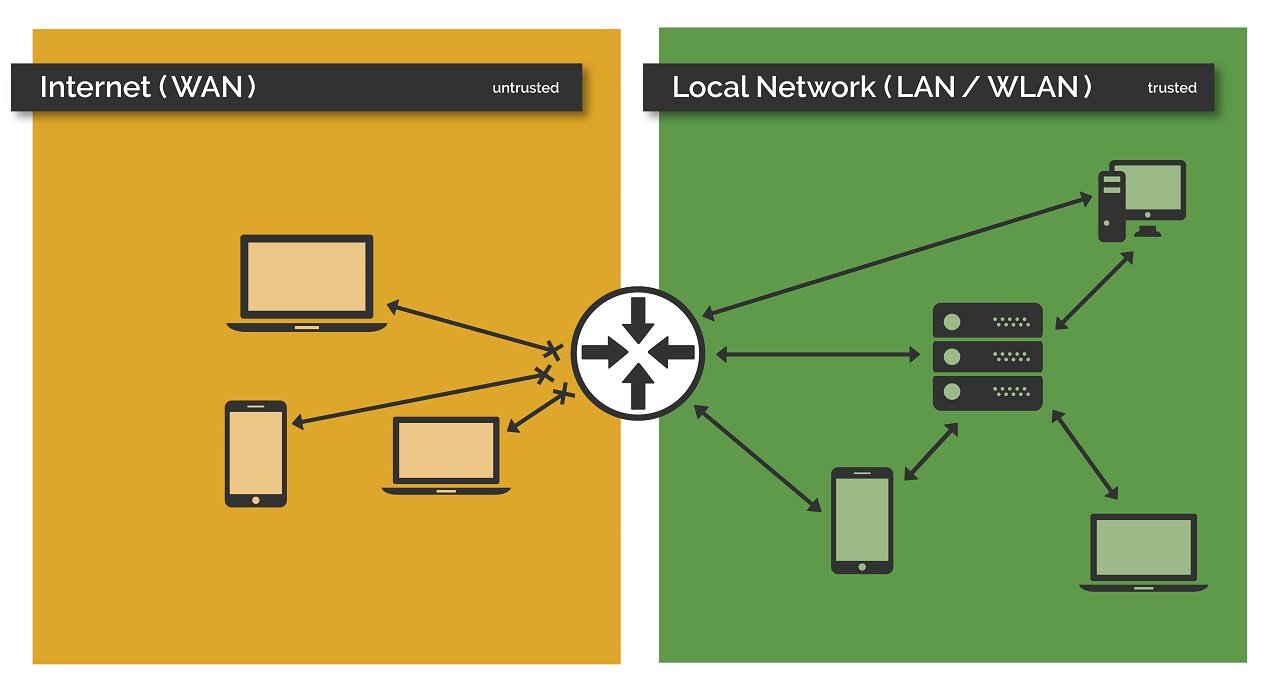

Wenn Homie und Fellow im Netzwerk eingerichtet werden, dann sind deren Funktionen zunächst ausschliesslich im eigenen Netzwerk verfügbar. Geräte im lokalen Netzwerk, d.h. LAN und WLAN, können alle aktivierten Serverdienste nutzen, Zugriffe von außen hingegen sind nicht möglich. Sämtliche Verbindungsversuche über das Internet, z.B. auf Seafile als Dateiaustauschlösung, werden von der Firewall des Internet Gateways abgeblockt (siehe Abbildung).

In der Standardeinstellung lässt die Firewall grundsätzlich keine Anfragen aus dem Intenet ins lokale Netzwerk durch. Würde sie dies pauschal erlauben, dann wäre das ein großes Sicherheitsdefizit und eine Einladung an Fremde, sich im lokalen Netzwerk etwas genauer umzuschauen. Das lokale Netzwerk als vertrauenswürdige Umgebung wäre damit nicht durchsetzbar.

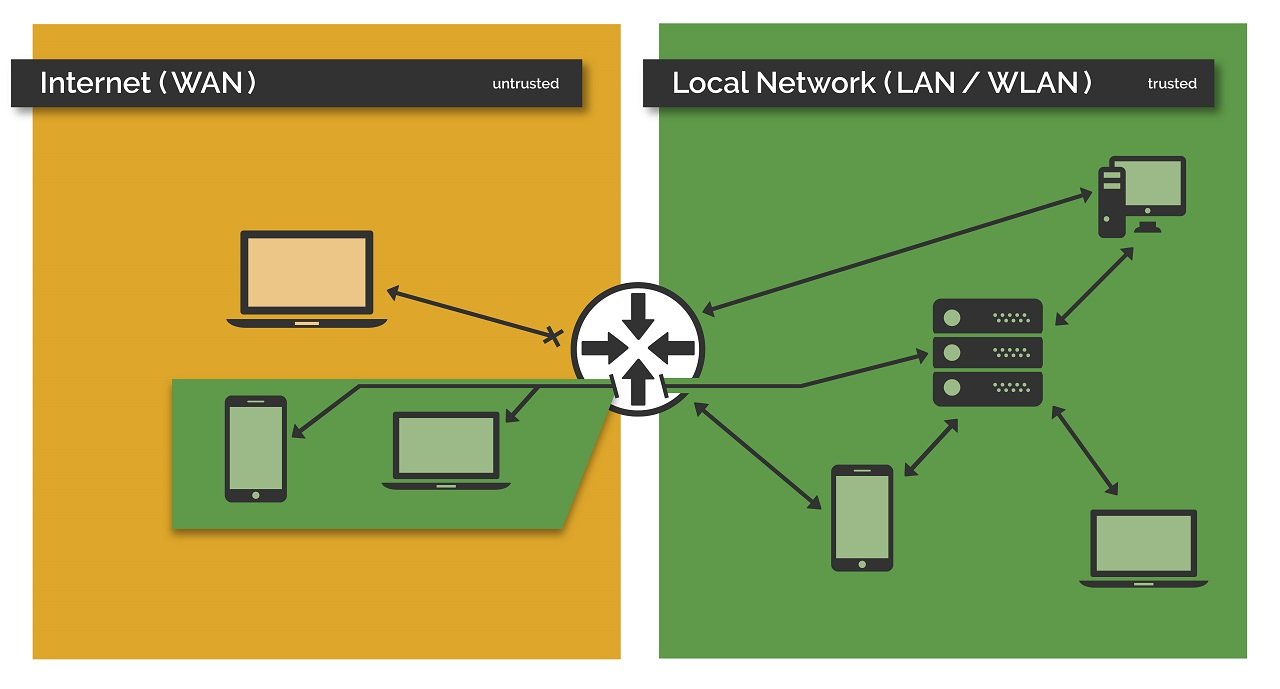

Die hier dargestellten Vorgehensweisen zur Einrichtung des Internetzugriffs auf Homie und Fellow behalten das generelle Prinzip des lokalen Netzwerk als vertrauenswürdiges und des Internets als nicht vertrauenswürdiges Netzwerk bei, erweitern es aber partiell, dass berechtigte Personen von unterwegs per Desktop, Laptop und mobiles Geräte auf die Server zugreifen können. Beide Verfahren werden von Serveradministratoren regelmäßig eingesetzt.

Direkter Cloud Zugriff per Freigabe ins Internet

Den direkten Zugriff kennt man von zahlreichen Cloud-Diensten wie Google, Dropbox und GMX. Um bei Dropbox an seine Daten zu kommen, muss man nur https://www.dropbox.com aufrufen, seine E-Mail-Adresse und sein Passwort eingeben und schon ist man in seinem Konto angemeldet. Dies ist bequem und einfach.

Diesen direkten Cloud-Zugriff gibt es bei Homie und Fellow natürlich auch. Der Login über eine Anmeldeseite erlaubt vollen Zugriff auf den gewünschten Dienst. Bei Homie ist das z.B. die Dateiaustauschlösung Seafile oder das Cockpit; bei Fellow kann man sich direkt am Customer Relationship Management System (CRM) anmelden. Unter welcher Internetadresse sich die Anmeldeseite befindet, hängt vom Internetanschluss und der Verfügbarkeit einer Domain ab. Der Inhaber der Domain beispiel.de könnte sich den Login für sein CRM unter https://crm.beispiel.de und den fürs Filesharing unter https://cloud.beispiel.de einrichten – oder irgendwelchen anderen Subdomains. Selbst ohne eine eigene Web-Domain und an einem Internetanschluss mit dynamischer IP-Adresse lässt sich ein direkter Internetzugriff per Freigabe realisieren. Die Technik dafür ist DynDNS.

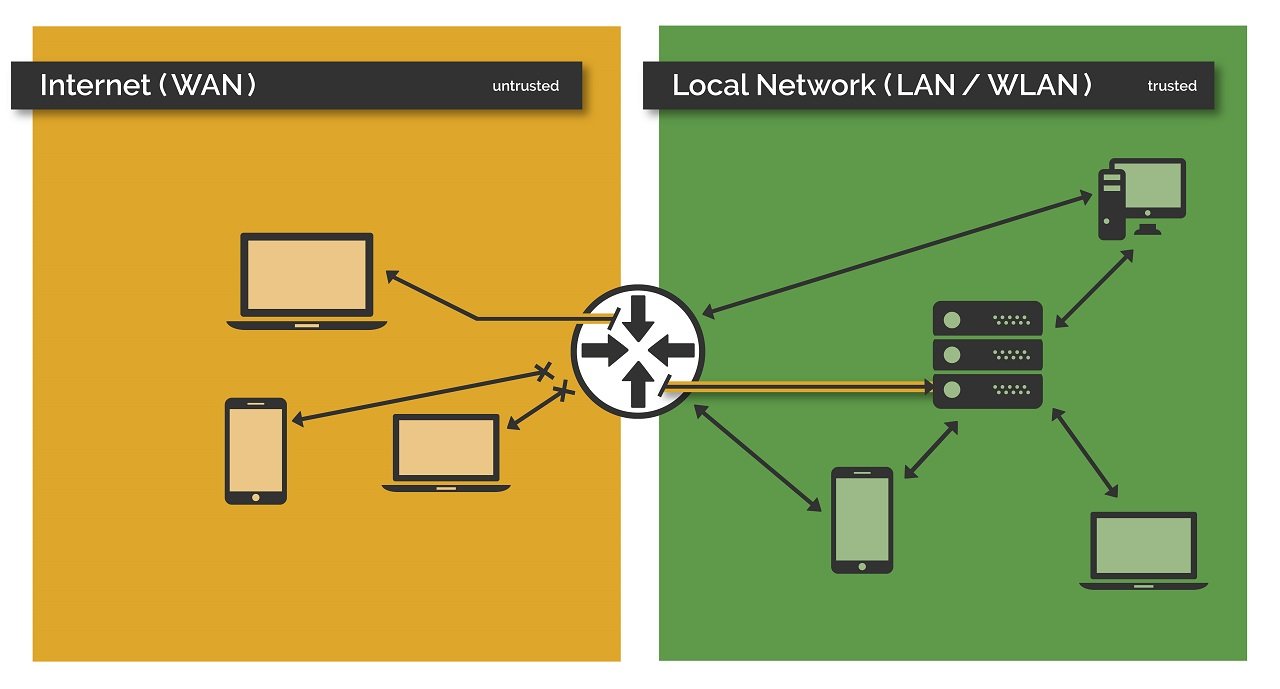

Die technische Umsetzung erfolgt über eine sogenannte Portweiterleitung (englisch Port Forward) am Internet Gateway. Diese funktioniert wie folgt: Alle Anfragen, die am Port mit eingerichteter Weiterleitung ankommen, werden an die hinterlegte Netzwerkadresse im lokalen Netzwerk weitergeleitet. Das wäre der Server. Dieser kümmert sich dann um die eingehende Anfrage und beantwortet diese. Alle anderen Anfragen werden vom Gateway weiterhin verworfen und damit abgeblockt (siehe Abbildung). Ein Port lässt sich am besten im Zusammenspiel mit einer Netzwerkadresse veranschaulichen: Die Adresse beschreibt den Ort eines bestimmten Gebäudes, der Port das gesuchte Zimmer in jenem Gebäude.

So bequem der direkte Zugriff aus dem Internet auch ist, er hat einen gewichtigen Nachteil: Nicht nur legitime Nutzer können einen Anmeldeversuch unternehmen, jeder kann das. Nicht unsystematische Anmeldeversuche von Gelegenheitshackern oder ex-Mitarbeitern sind dabei die Gefahr. Die Gefahr geht von automatisierten Angriffen von Cyberkriminellen aus. Dabei werden unterschiedliche Kombinationen von Benutzername und Passwort systematisch und in rasender Geschwindigkeit von unterschiedlichen Computer simultan ausprobiert. Brute-Force Angriffe nennt sich das dann. Wir bei datamate erleben solche Angriffe in regelmäßigen Abständen auf unsere Blog-Seiten.

Ohne Schutzmechanismen hat man schlechte Karten. Gerade wenn die Angreifer die Benutzernamen bekannt und die Passwörter wenig sicher sind, dann ist ein Einbruch meist nur eine Frage der Zeit. Natürlich verfügen die datamate-Server über unterschiedliche Schutzmechanismen, um solche Angriffe abzuwehren. Aber auch ausgefeilte Sicherheitssysteme bieten keinen absoluten Schutz. Ein Restrisiko bleibt immer.

Indirekter Cloud Zugriff via VPN

Die sichere, weil für außenstehende unsichtbare, Variante ist der Zugriff per virtuellem privaten Netzwerk (VPN). Bei VPN wird zwischen dem anfragenden Gerät und dem Server ein verschlüsselter Kommunikationskanal aufgebaut. Ist der VPN-Kanal einmal aufgebaut, hat man geschützten Zugang auf alle Serverdienste. kann müssen die Login-Seite nicht offen im Internet verfügbar machen.

Die Authentifizierung am VPN-Server als Empfänger der Verbindungsanfrage erfolgt mindestens mit einem Zertifikat. Die Zertifikatsdatei enthält lange Zeichenfolgen – viel länger als normale Passwörter – die wechselseitig von Server und Client überprüft werden. Nur wenn beide Seiten übereinkommen, dass man sich vertraut, wird die Verbindung aufgebaut. Sich eine VPN-Verbindung mit einem Server zu erschwindeln, ist für Dritte praktisch ausgeschlossen und eigentlich nur beim Diebstahl einer Schlüsseldatei möglich, z.B. bei Verlust eines Handys oder Laptops. Noch sicherer ist die Zwei-Faktorauthentifizierung, die neben dem Zertifikat auch noch eine Authentifizierung mit Nutzername und Passwort erfordert.

Der Nachteil des indirekten Zugriffs per VPN ist, dass der externe Zugriff auf den Server nicht ohne Vorbereitung möglich ist. Ohne Zertifikatsdatei auf dem Gerät, keine VPN-Verbindung. Ohne eine Schlüsseldatei können legitime Nutzer genauso wenig auf den Server zugreifen können wie illegitime.

Unsere Empfehlung

Wer viel Wert auf Sicherheit legt und selten von fremden Geräten über das Internet auf seine Daten zugreifen will, für den ist die VPN-Variante die bessere Wahl. Mit einem geringen Mehraufwand erhält man einen großen Zugewinn an Sicherheit. Wir von datamate verwenden VPN für den Zugriff auf alle rein internen Systeme.

Ungeeignet ist der VPN-Zugriff, wenn externe bzw. wechselnde Parteien auf den Server zugreifen sollen (z.B. Geschäftspartner). In solchen Fällen müsste man den Partnern jeweils einen VPN-Zugang erstellen und einrichten.